Autora:

Gregory Harris

Data De La Creació:

15 Abril 2021

Data D’Actualització:

1 Juliol 2024

Content

- Passos

- Mètode 1 de 4: detectar i eliminar programes espia al dispositiu Android

- Mètode 2 de 4: Ús de HijackThis (Windows)

- Mètode 3 de 4: Ús de Netstat (Windows)

- Mètode 4 de 4: utilitzar el terminal (Mac OS X)

- Consells

- Advertiments

El programari espia és un tipus de programari maliciós (programari) que realitza certes accions sense que l’usuari ho sàpiga, com ara mostrar anuncis, recopilar informació confidencial o modificar la configuració del dispositiu. Si la vostra connexió a Internet es desaccelera, el navegador es fa lent o es produeix algun altre fenomen inusual, és possible que el vostre ordinador estigui infectat amb programes espia.

Passos

Mètode 1 de 4: detectar i eliminar programes espia al dispositiu Android

1 Recordeu els signes de programari espia. Si la vostra connexió a Internet cau amb freqüència o si rebeu missatges de text estranys, inclosos els desconeguts, al telèfon intel·ligent, és probable que el dispositiu estigui infectat amb programes espia.

1 Recordeu els signes de programari espia. Si la vostra connexió a Internet cau amb freqüència o si rebeu missatges de text estranys, inclosos els desconeguts, al telèfon intel·ligent, és probable que el dispositiu estigui infectat amb programes espia. - El programari espia sovint genera missatges amb un conjunt aleatori de caràcters o amb una sol·licitud per introduir un codi específic.

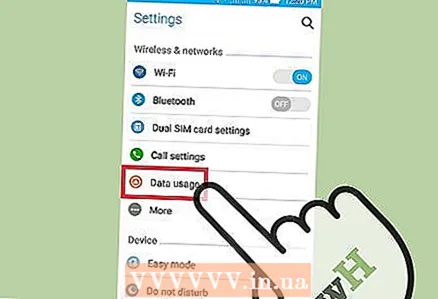

2 Comproveu com les aplicacions utilitzen el trànsit d'Internet. Obriu l'aplicació Configuració i feu clic a Control de trànsit. Desplaceu-vos cap avall per la pantalla i vegeu quin trànsit consumeix una aplicació concreta. Com a regla general, el programari espia consumeix molt de trànsit.

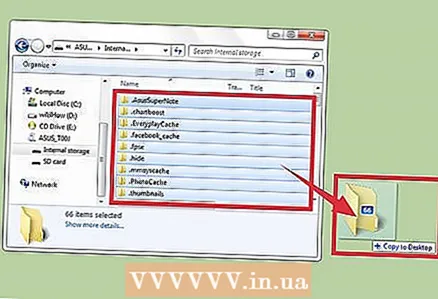

2 Comproveu com les aplicacions utilitzen el trànsit d'Internet. Obriu l'aplicació Configuració i feu clic a Control de trànsit. Desplaceu-vos cap avall per la pantalla i vegeu quin trànsit consumeix una aplicació concreta. Com a regla general, el programari espia consumeix molt de trànsit.  3 Feu una còpia de seguretat de les vostres dades. Connecteu el telèfon intel·ligent a l’ordinador mitjançant un cable USB i arrossegueu fitxers importants (com ara fotos o contactes) al disc dur.

3 Feu una còpia de seguretat de les vostres dades. Connecteu el telèfon intel·ligent a l’ordinador mitjançant un cable USB i arrossegueu fitxers importants (com ara fotos o contactes) al disc dur. - Com que el dispositiu mòbil i l'ordinador executen sistemes operatius diferents, l'ordinador no quedarà infectat.

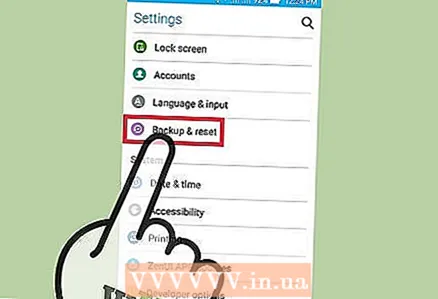

4 Obriu l'aplicació Configuració i toqueu Còpia de seguretat i restabliment. S'obrirà una pantalla amb diverses opcions, inclosa l'opció per restablir la configuració de fàbrica del dispositiu.

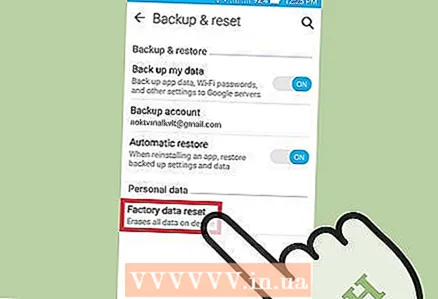

4 Obriu l'aplicació Configuració i toqueu Còpia de seguretat i restabliment. S'obrirà una pantalla amb diverses opcions, inclosa l'opció per restablir la configuració de fàbrica del dispositiu.  5 Feu clic a "Restableix a la configuració de fàbrica". Es troba a la part inferior de la pantalla Còpia de seguretat i restabliment.

5 Feu clic a "Restableix a la configuració de fàbrica". Es troba a la part inferior de la pantalla Còpia de seguretat i restabliment.  6 Feu clic a "Restabliment de dades de fàbrica". El telèfon intel·ligent es reiniciarà automàticament i s’eliminaran les dades i aplicacions d’usuari, inclòs el programari espia.

6 Feu clic a "Restabliment de dades de fàbrica". El telèfon intel·ligent es reiniciarà automàticament i s’eliminaran les dades i aplicacions d’usuari, inclòs el programari espia. - Tingueu en compte que el restabliment de la configuració de fàbrica esborrarà totes les dades de l'usuari. Per tant, assegureu-vos de fer una còpia de seguretat d’informació important.

Mètode 2 de 4: Ús de HijackThis (Windows)

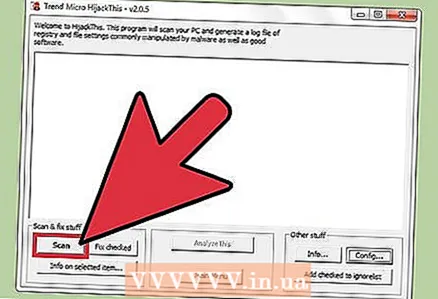

1 Baixeu-lo i instal·leu-lo HijackThis. Aquesta és una utilitat dissenyada per detectar programari espia. Feu doble clic al fitxer d’instal·lació per executar-lo. Un cop instal·lada aquesta utilitat, executeu-la.

1 Baixeu-lo i instal·leu-lo HijackThis. Aquesta és una utilitat dissenyada per detectar programari espia. Feu doble clic al fitxer d’instal·lació per executar-lo. Un cop instal·lada aquesta utilitat, executeu-la. - Un programari similar és Adaware o MalwareBytes.

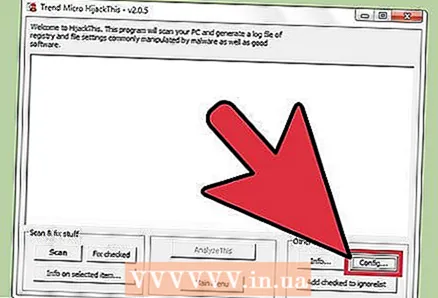

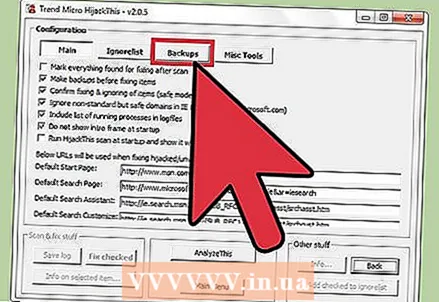

2 Feu clic a Configuració. Aquest botó es troba a l'extrem inferior dret de la pantalla, a la secció Altres coses. S'obrirà la configuració del programa.

2 Feu clic a Configuració. Aquest botó es troba a l'extrem inferior dret de la pantalla, a la secció Altres coses. S'obrirà la configuració del programa. - A la configuració, podeu habilitar o desactivar determinades funcions, com ara la còpia de seguretat de fitxers. Es recomana crear una còpia de seguretat si esteu treballant amb fitxers o programari importants. La còpia de seguretat és petita; a més, es pot esborrar més tard (de la carpeta on s’emmagatzemen les còpies de seguretat).

- Tingueu en compte que la funció "Fer còpies de seguretat abans de corregir els elements" està activada de manera predeterminada.

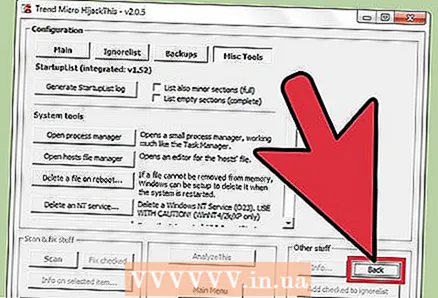

3 Feu clic a "Enrere" per tornar al menú principal. Aquest botó substitueix el botó Config quan la finestra de configuració està oberta.

3 Feu clic a "Enrere" per tornar al menú principal. Aquest botó substitueix el botó Config quan la finestra de configuració està oberta.  4 Feu clic a "Escaneja". Aquest botó es troba a l'extrem inferior esquerre de la pantalla, on es mostrarà una llista de fitxers potencialment perillosos. És important tenir en compte que HijackThis explorarà ràpidament els nodes més vulnerables del sistema, de manera que no tots els fitxers de la llista seran maliciosos.

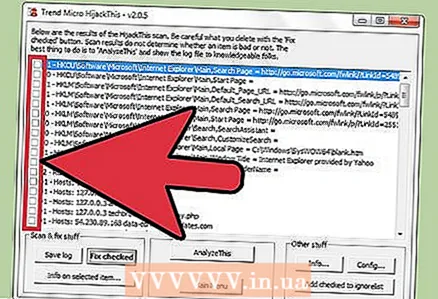

4 Feu clic a "Escaneja". Aquest botó es troba a l'extrem inferior esquerre de la pantalla, on es mostrarà una llista de fitxers potencialment perillosos. És important tenir en compte que HijackThis explorarà ràpidament els nodes més vulnerables del sistema, de manera que no tots els fitxers de la llista seran maliciosos.  5 Marqueu la casella que hi ha al costat del fitxer sospitós i feu clic a "Informació sobre l'element seleccionat". S'obrirà una finestra amb informació detallada sobre el fitxer i el motiu pel qual es va incloure a la llista especificada. Després de comprovar el fitxer, tanqueu la finestra.

5 Marqueu la casella que hi ha al costat del fitxer sospitós i feu clic a "Informació sobre l'element seleccionat". S'obrirà una finestra amb informació detallada sobre el fitxer i el motiu pel qual es va incloure a la llista especificada. Després de comprovar el fitxer, tanqueu la finestra. - La informació detallada a la pantalla mostra la ubicació del fitxer, el seu possible ús i l'acció que es recomana aplicar al fitxer.

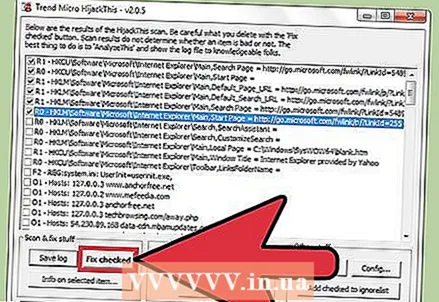

6 Feu clic a "Corregeix la comprovació". Aquest botó es troba a l'extrem inferior esquerre de la pantalla; Hijack Això restaurarà o suprimirà el fitxer seleccionat (depenent de l'acció seleccionada).

6 Feu clic a "Corregeix la comprovació". Aquest botó es troba a l'extrem inferior esquerre de la pantalla; Hijack Això restaurarà o suprimirà el fitxer seleccionat (depenent de l'acció seleccionada). - Podeu seleccionar diversos fitxers alhora; per fer-ho, marqueu la casella que hi ha al costat de cadascun d’ells.

- Abans de fer cap acció, HijackThis crearà (per defecte) una còpia de seguretat de les dades perquè l'usuari pugui desfer els canvis realitzats.

7 Restaura les dades de la còpia de seguretat. Per desfer els canvis realitzats per HijackThis, feu clic a Config a l'extrem inferior dret de la pantalla i feu clic a Còpia de seguretat. Seleccioneu el fitxer de còpia de seguretat de la llista (el seu nom inclou la data i l'hora en què es va crear) i feu clic a "Restaurar".

7 Restaura les dades de la còpia de seguretat. Per desfer els canvis realitzats per HijackThis, feu clic a Config a l'extrem inferior dret de la pantalla i feu clic a Còpia de seguretat. Seleccioneu el fitxer de còpia de seguretat de la llista (el seu nom inclou la data i l'hora en què es va crear) i feu clic a "Restaurar". - Les còpies de seguretat es conservaran fins que les suprimiu. És a dir, podeu tancar HijackThis i restaurar les dades més endavant.

Mètode 3 de 4: Ús de Netstat (Windows)

1 Obriu una finestra d'indicadors d'ordres. Netstat és una utilitat de Windows integrada que detecta programes espia i altres fitxers maliciosos. Fer clic a ⊞ Guanya + Rper obrir la finestra Executa i, a continuació, escriviu cmd... La línia d’ordres proporciona interacció amb el sistema operatiu mitjançant ordres de text.

1 Obriu una finestra d'indicadors d'ordres. Netstat és una utilitat de Windows integrada que detecta programes espia i altres fitxers maliciosos. Fer clic a ⊞ Guanya + Rper obrir la finestra Executa i, a continuació, escriviu cmd... La línia d’ordres proporciona interacció amb el sistema operatiu mitjançant ordres de text. - Utilitzeu aquest mètode si no voleu instal·lar programari addicional o voleu tenir més control sobre el procés d’eliminació de programari maliciós.

2 Introduïu l'ordre netstat -b i premeu ↵ Introduïu. Es mostrarà una llista de processos que tenen accés a Internet (poden obrir ports o utilitzar una connexió a Internet).

2 Introduïu l'ordre netstat -b i premeu ↵ Introduïu. Es mostrarà una llista de processos que tenen accés a Internet (poden obrir ports o utilitzar una connexió a Internet). - En aquesta ordre, l’operador -b significa "codi binari". És a dir, a la pantalla es mostraran els "binaris" actius (fitxers executables) i les seves connexions.

3 Esbrineu quins processos són maliciosos. Si no coneixeu el nom del procés o si obre un port, és probable que sigui un programa maliciós. Si no esteu segur de cap procés o port, cerqueu el nom del procés a Internet. El més probable és que altres usuaris ja hagin trobat processos inusuals i hagin deixat comentaris sobre la seva naturalesa (maliciosos o inofensius). Si esteu segur que el procés és maliciós, suprimiu el fitxer que inicia el procés.

3 Esbrineu quins processos són maliciosos. Si no coneixeu el nom del procés o si obre un port, és probable que sigui un programa maliciós. Si no esteu segur de cap procés o port, cerqueu el nom del procés a Internet. El més probable és que altres usuaris ja hagin trobat processos inusuals i hagin deixat comentaris sobre la seva naturalesa (maliciosos o inofensius). Si esteu segur que el procés és maliciós, suprimiu el fitxer que inicia el procés. - Si encara no heu descobert la naturalesa del procés, és millor no suprimir el fitxer corresponent, ja que això pot provocar el bloqueig d'algun programa.

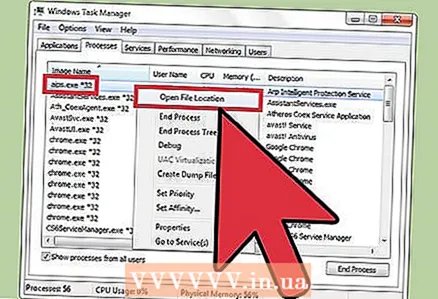

4 Fer clic a Ctrl + Alt + Suprimeix. S'obrirà el Gestor de tasques del Windows, que enumera tots els processos actius. Desplaceu-vos cap avall per la llista i cerqueu el procés maliciós que heu detectat mitjançant la línia d'ordres.

4 Fer clic a Ctrl + Alt + Suprimeix. S'obrirà el Gestor de tasques del Windows, que enumera tots els processos actius. Desplaceu-vos cap avall per la llista i cerqueu el procés maliciós que heu detectat mitjançant la línia d'ordres.  5 Feu clic amb el botó dret sobre el nom del procés i seleccioneu "Obre la ubicació d'emmagatzematge de fitxers" al menú. S'obrirà una carpeta amb un fitxer maliciós.

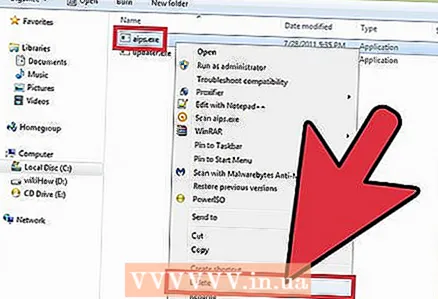

5 Feu clic amb el botó dret sobre el nom del procés i seleccioneu "Obre la ubicació d'emmagatzematge de fitxers" al menú. S'obrirà una carpeta amb un fitxer maliciós.  6 Feu clic amb el botó dret al fitxer i seleccioneu "Suprimeix" al menú. El fitxer maliciós s’enviarà a la paperera, cosa que impedeix l’inici dels processos.

6 Feu clic amb el botó dret al fitxer i seleccioneu "Suprimeix" al menú. El fitxer maliciós s’enviarà a la paperera, cosa que impedeix l’inici dels processos. - Si s’obre una finestra que avisa que no es pot suprimir el fitxer perquè s’utilitza, torneu a la finestra del Gestor de tasques, ressalteu el procés i feu clic a Finalitza el procés. El procés es completarà i podeu suprimir el fitxer corresponent.

- Si heu suprimit el fitxer incorrecte, feu doble clic a la paperera per obrir-lo i arrossegueu-lo des de la paperera per restaurar-lo.

7 Feu clic amb el botó dret a la paperera i seleccioneu Buit al menú. Això suprimirà definitivament el fitxer.

7 Feu clic amb el botó dret a la paperera i seleccioneu Buit al menú. Això suprimirà definitivament el fitxer.

Mètode 4 de 4: utilitzar el terminal (Mac OS X)

1 Obriu un terminal. Al terminal, podeu executar una utilitat que detecta programari espia (si, per descomptat, n’hi ha). Feu clic a "Aplicacions" - "Utilitats" i feu doble clic a "Terminal". El terminal proporciona interacció amb el sistema operatiu mitjançant ordres de text.

1 Obriu un terminal. Al terminal, podeu executar una utilitat que detecta programari espia (si, per descomptat, n’hi ha). Feu clic a "Aplicacions" - "Utilitats" i feu doble clic a "Terminal". El terminal proporciona interacció amb el sistema operatiu mitjançant ordres de text. - La icona del terminal es troba a Launchpad.

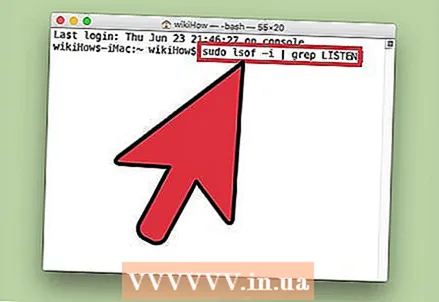

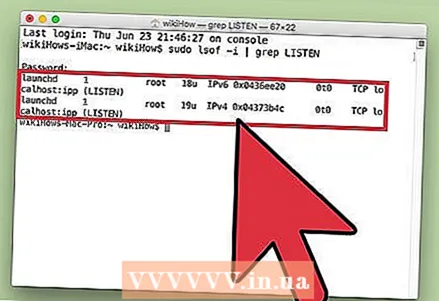

2 Introduïu l'ordre sudo lsof -i | grep ESCOLTA i premeu ⏎ Tornar. Es mostrarà una llista de processos actius i informació sobre la seva activitat a la xarxa.

2 Introduïu l'ordre sudo lsof -i | grep ESCOLTA i premeu ⏎ Tornar. Es mostrarà una llista de processos actius i informació sobre la seva activitat a la xarxa. - Equip sudo concedeix accés root a l'ordre posterior, és a dir, us permet veure fitxers del sistema.

- lsof és l'abreviació de "llista de fitxers oberts". És a dir, aquesta ordre us permet veure els processos en execució.

- Operador -i indica que la llista de processos actius hauria d’anar acompanyada d’informació sobre la seva activitat a la xarxa, perquè el programari espia es connecta a Internet per comunicar-se amb fonts externes.

- grep ESCOLTA - aquesta ordre selecciona els processos que obren certs ports (així funciona el programari espia).

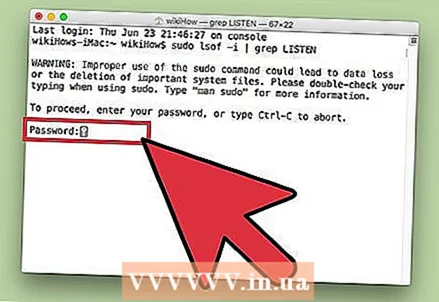

3 Introduïu la vostra contrasenya d'administrador i feu clic a ⏎ Tornar. Això ho requereix l'ordre sudo... Tingueu en compte que, mentre introduïu la contrasenya, no es mostra al terminal.

3 Introduïu la vostra contrasenya d'administrador i feu clic a ⏎ Tornar. Això ho requereix l'ordre sudo... Tingueu en compte que, mentre introduïu la contrasenya, no es mostra al terminal.  4 Esbrineu quins processos són maliciosos. Si no coneixeu el nom del procés o si obre un port, és probable que sigui un programa maliciós. Si no esteu segur de cap procés o port, cerqueu el nom del procés a Internet. El més probable és que altres usuaris ja hagin trobat processos inusuals i hagin deixat comentaris sobre la seva naturalesa (maliciosos o inofensius). Si esteu segur que el procés és maliciós, suprimiu el fitxer que inicia el procés.

4 Esbrineu quins processos són maliciosos. Si no coneixeu el nom del procés o si obre un port, és probable que sigui un programa maliciós. Si no esteu segur de cap procés o port, cerqueu el nom del procés a Internet. El més probable és que altres usuaris ja hagin trobat processos inusuals i hagin deixat comentaris sobre la seva naturalesa (maliciosos o inofensius). Si esteu segur que el procés és maliciós, suprimiu el fitxer que inicia el procés. - Si encara no heu descobert la naturalesa del procés, és millor no suprimir el fitxer corresponent, ja que això pot provocar el bloqueig d'algun programa.

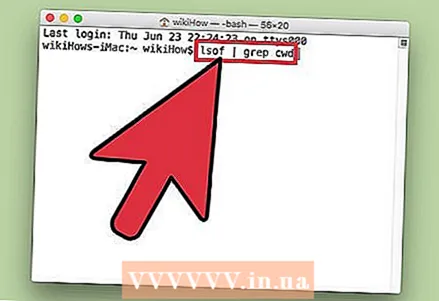

5 Introduïu l'ordre lsof | grep cwd i premeu ⏎ Tornar. Es mostraran els camins d'accés a les carpetes amb fitxers corresponents als processos actius. Cerqueu el procés maliciós a la llista i copieu-ne el camí.

5 Introduïu l'ordre lsof | grep cwd i premeu ⏎ Tornar. Es mostraran els camins d'accés a les carpetes amb fitxers corresponents als processos actius. Cerqueu el procés maliciós a la llista i copieu-ne el camí. - cwd indica el directori de treball actual.

- Per facilitar la lectura de les llistes, executeu l'última ordre en una nova finestra de terminal; per fer-ho, premeu el terminal ⌘ Cmd + N.

6 Entra sudo rm -rf [ruta al fitxer] i premeu ⏎ Tornar. Inseriu el camí del fitxer entre claudàtors. Aquesta ordre suprimirà el fitxer corresponent.

6 Entra sudo rm -rf [ruta al fitxer] i premeu ⏎ Tornar. Inseriu el camí del fitxer entre claudàtors. Aquesta ordre suprimirà el fitxer corresponent. - rm És una abreviatura de "eliminar".

- Assegureu-vos que vulgueu suprimir aquest fitxer en concret. Recordeu que el fitxer se suprimirà permanentment. Per tant, us recomanem que creeu una còpia de seguretat prèviament. Obriu el menú d'Apple i feu clic a Preferències del sistema> Time Machine> Còpia de seguretat.

Consells

- Si HijackThis produeix massa fitxers sospitosos, feu clic a Desa el registre per crear un fitxer de text amb els resultats i publicar-los en aquest fòrum. Potser altres usuaris poden recomanar què fer amb aquest o aquell fitxer.

- Els ports 80 i 443 són utilitzats per molts programes d’accés a la xarxa fiables. Per descomptat, el programari espia pot utilitzar aquests ports, però és poc probable, cosa que significa que el programari espia obrirà altres ports.

- Quan trobeu i elimineu programari espia, canvieu les contrasenyes de cada compte al qual inicieu la sessió des de l'ordinador. Millor estar segur que lamentar-ho.

- Algunes aplicacions mòbils que suposadament detecten i eliminen programes espia en dispositius Android són de fet poc fiables o fins i tot fraudulents. La millor manera d’esborrar el vostre telèfon intel·ligent de programari espia és tornar a la configuració de fàbrica.

- El restabliment de fàbrica també és una manera eficaç d’eliminar el programari espia de l’iPhone, però si no teniu accés root als fitxers del sistema, és probable que el programari espia no pugui infiltrar-se en iOS.

Advertiments

- Aneu amb compte en suprimir fitxers desconeguts. Esborrar un fitxer de la carpeta del sistema (al Windows) pot danyar el sistema operatiu i tornar-lo a instal·lar.

- De la mateixa manera, aneu amb compte a l'hora de suprimir fitxers mitjançant el terminal a Mac OS X. Si creieu que heu trobat un procés maliciós, primer llegiu la informació sobre Internet a Internet.