Content

- Per trepitjar

- Mètode 1 de 2: amb Zenmap

- Mètode 2 de 2: utilitzar la línia d'ordres

- Consells

- Advertiments

Us preocupa la seguretat de la vostra xarxa o la d'algú altre? Protegir el vostre enrutador contra intrusos no desitjats és un dels fonaments d’una xarxa segura. Una de les eines bàsiques per a aquesta tasca és Nmap o Network Mapper. Aquest programa analitza un objectiu i informa de quins ports estan oberts i quins estan tancats. Els especialistes en seguretat utilitzen aquest programa per provar la seguretat d’una xarxa.

Per trepitjar

Mètode 1 de 2: amb Zenmap

Baixeu-vos l'instal·lador de Nmap. Podeu descarregar-lo gratuïtament des del lloc web del desenvolupador. Es recomana descarregar-lo directament del desenvolupador per evitar virus o fitxers falsos. El paquet d'instal·lació de Nmap inclou Zenmap, la interfície gràfica de Nmap que facilita als novells executar exploracions sense haver d'aprendre ordres.

Baixeu-vos l'instal·lador de Nmap. Podeu descarregar-lo gratuïtament des del lloc web del desenvolupador. Es recomana descarregar-lo directament del desenvolupador per evitar virus o fitxers falsos. El paquet d'instal·lació de Nmap inclou Zenmap, la interfície gràfica de Nmap que facilita als novells executar exploracions sense haver d'aprendre ordres. - El programa Zenmap està disponible per a Windows, Linux i Mac OS X. Podeu trobar fitxers d’instal·lació de tots els sistemes operatius al lloc web de Nmap.

Instal·leu Nmap. Un cop finalitzada la descàrrega, executeu l'instal·lador. Se us preguntarà quins components voleu instal·lar. Per treure el màxim profit de Nmap, heu de controlar-los tots. Nmap no instal·larà cap programa publicitari ni programari espia.

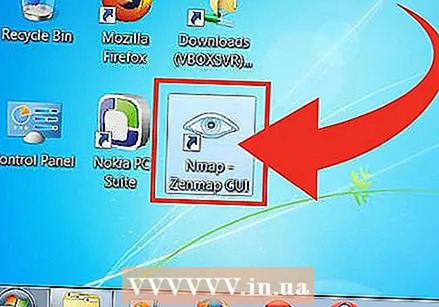

Instal·leu Nmap. Un cop finalitzada la descàrrega, executeu l'instal·lador. Se us preguntarà quins components voleu instal·lar. Per treure el màxim profit de Nmap, heu de controlar-los tots. Nmap no instal·larà cap programa publicitari ni programari espia.  Executeu el programa Nmap GUI Zenmap. Si deixeu la configuració per defecte durant la instal·lació, hauríeu de veure-hi una icona al vostre escriptori. Si no, consulteu el menú Inici. Obrint Zenmap s'iniciarà el programa.

Executeu el programa Nmap GUI Zenmap. Si deixeu la configuració per defecte durant la instal·lació, hauríeu de veure-hi una icona al vostre escriptori. Si no, consulteu el menú Inici. Obrint Zenmap s'iniciarà el programa.  Introduïu l'objectiu per a l'exploració. El programa Zenmap fa que l'escaneig sigui un procés bastant senzill. El primer pas per realitzar una exploració és triar el públic objectiu. Podeu introduir un domini (example.com), una adreça IP (127.0.0.1), una adreça de xarxa (192.168.1.0/24) o una combinació dels mateixos.

Introduïu l'objectiu per a l'exploració. El programa Zenmap fa que l'escaneig sigui un procés bastant senzill. El primer pas per realitzar una exploració és triar el públic objectiu. Podeu introduir un domini (example.com), una adreça IP (127.0.0.1), una adreça de xarxa (192.168.1.0/24) o una combinació dels mateixos. - Depenent de la intensitat i el propòsit de l'exploració, realitzar un escaneig Nmap pot ser contrari als termes i condicions del vostre ISP i pot semblar sospitós. Comproveu sempre la legislació del vostre país i el vostre contracte d’ISP abans de realitzar un escaneig Nmap per a objectius diferents de la vostra pròpia xarxa.

Trieu el vostre perfil. Els perfils són grups predefinits de modificadors que canvien el que s’escaneja. Els perfils us permeten seleccionar ràpidament diferents tipus d’exploracions sense haver d’escriure els paràmetres a la línia d’ordres. Trieu el perfil que millor s'adapti a les vostres necessitats:

Trieu el vostre perfil. Els perfils són grups predefinits de modificadors que canvien el que s’escaneja. Els perfils us permeten seleccionar ràpidament diferents tipus d’exploracions sense haver d’escriure els paràmetres a la línia d’ordres. Trieu el perfil que millor s'adapti a les vostres necessitats: - Exploració intensa - Un ampli escaneig. Inclou detecció del sistema operatiu, detecció de versions, escaneig de seqüències d’ordres, ruta de traça i sincronització agressiva. Es considera una "exploració intrusiva".

- Escaneig de ping - Aquest escaneig detecta si els objectius estan en línia sense ports d’escaneig.

- Anàlisi ràpida - Això és més ràpid que un escaneig habitual a causa d'un temps agressiu i perquè només s'escanegen els ports seleccionats.

- Exploració regular - Es tracta de l'escaneig Nmap estàndard sense cap paràmetre. Tornarà un ping i mostrarà els ports oberts des de l'objectiu.

Feu clic a Escaneja per iniciar l'escaneig. Els resultats actius de l'escaneig es mostren a la pestanya Sortida de Nmap. La durada de l'escaneig depèn del perfil d'escaneig que trieu, de la distància física a l'objectiu i de la configuració de xarxa de l'objectiu.

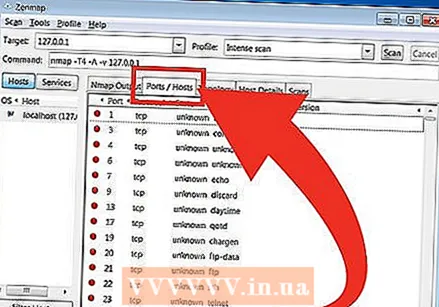

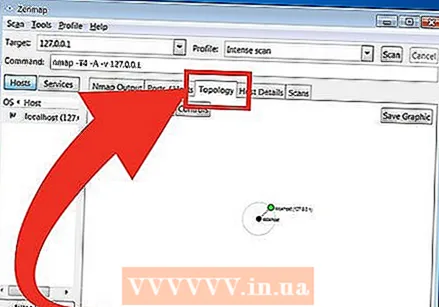

Feu clic a Escaneja per iniciar l'escaneig. Els resultats actius de l'escaneig es mostren a la pestanya Sortida de Nmap. La durada de l'escaneig depèn del perfil d'escaneig que trieu, de la distància física a l'objectiu i de la configuració de xarxa de l'objectiu.  Llegiu els vostres resultats. Un cop finalitzada l'escaneig, veureu el missatge "Nmap fet" a la part inferior de la pestanya Sortida Nmap. Ara podeu veure els resultats en funció del tipus d’escaneig que hàgiu realitzat. Tots els resultats es mostren a la pestanya de sortida principal de Nmap, però podeu utilitzar les altres pestanyes per obtenir més informació sobre dades específiques.

Llegiu els vostres resultats. Un cop finalitzada l'escaneig, veureu el missatge "Nmap fet" a la part inferior de la pestanya Sortida Nmap. Ara podeu veure els resultats en funció del tipus d’escaneig que hàgiu realitzat. Tots els resultats es mostren a la pestanya de sortida principal de Nmap, però podeu utilitzar les altres pestanyes per obtenir més informació sobre dades específiques. - Ports / amfitrions - Aquesta pestanya mostra els resultats de l'escaneig de ports, inclosos els serveis d'aquests ports.

- Topologia - Mostra el traçat de l'exploració que heu realitzat. Aquí podeu veure quants salts transmeten les vostres dades per assolir l'objectiu.

- Detalls de l’amfitrió - Conté una visió general del vostre objectiu, obtingut mitjançant exploracions, com ara el nombre de ports, adreces IP, noms d'amfitrió, sistemes operatius, etc.

- Exploracions - Aquesta pestanya desa els treballs dels vostres escanejats executats anteriorment. Això us permet tornar a explorar ràpidament amb un conjunt de paràmetres específics.

- Ports / amfitrions - Aquesta pestanya mostra els resultats de l'escaneig de ports, inclosos els serveis d'aquests ports.

Mètode 2 de 2: utilitzar la línia d'ordres

- Instal·leu Nmap. Abans d’utilitzar Nmap, heu d’instal·lar el programari per poder executar-lo des de la línia d’ordres del vostre sistema operatiu. Nmap és petit i està disponible sense cap cost per part del desenvolupador. Seguiu les instruccions següents per al vostre sistema operatiu:

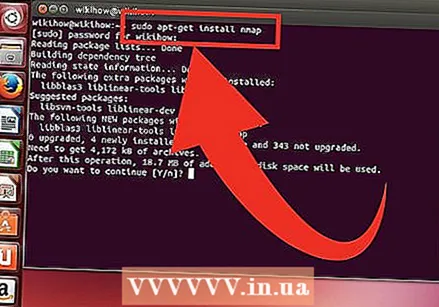

- Linux - Descarregueu i instal·leu Nmap des del vostre repositori. Nmap està disponible per a la majoria de repositoris de Linux. Executeu l'ordre següent en funció de la vostra distribució:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32 bits) O

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64 bits) - Debian, Ubuntu

sudo apt-get install nmap

- Red Hat, Fedora, SUSE

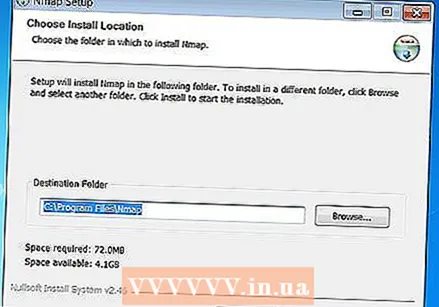

- Windows - Descarregueu l'instal·lador de Nmap. Podeu descarregar-lo gratuïtament des del lloc web del desenvolupador. Es recomana descarregar directament del desenvolupador per evitar possibles virus o fitxers falsos. L'instal·lador us permet instal·lar ràpidament les eines de línia d'ordres de Nmap sense extreure-les a la carpeta correcta.

- Si no voleu la interfície gràfica d'usuari de Zenmap, podeu desmarcar-la durant el procés d'instal·lació.

- Mac OS X - Descarregueu el fitxer d'imatge de disc Nmap. Es pot descarregar gratuïtament des del lloc web del desenvolupador. Es recomana descarregar directament del desenvolupador per evitar possibles virus o fitxers falsos. Utilitzeu l'instal·lador inclòs per instal·lar Nmap al vostre sistema. Nmap requereix OS X 10.6 o superior.

- Linux - Descarregueu i instal·leu Nmap des del vostre repositori. Nmap està disponible per a la majoria de repositoris de Linux. Executeu l'ordre següent en funció de la vostra distribució:

- Obriu la línia d’ordres. Inicieu les ordres Nmap des de la línia d'ordres i els resultats es mostren a sota de l'ordre. Podeu utilitzar variables per canviar l'exploració. Podeu executar l'exploració des de qualsevol directori de la línia d'ordres.

- Linux - Obriu el terminal si utilitzeu una GUI per a la vostra distribució Linux. La ubicació del terminal difereix per distribució.

- Windows - S'hi pot accedir prement la tecla Windows + R i escrivint "cmd" al camp d'execució. Al Windows 8, premeu la tecla Windows + X i seleccioneu l'indicador d'ordres al menú. Podeu executar una exploració Nmap des d’una altra carpeta.

- Mac OS X - Obriu l'aplicació Terminal a la subcarpeta Utility de la carpeta Applications.

- Linux - Obriu el terminal si utilitzeu una GUI per a la vostra distribució Linux. La ubicació del terminal difereix per distribució.

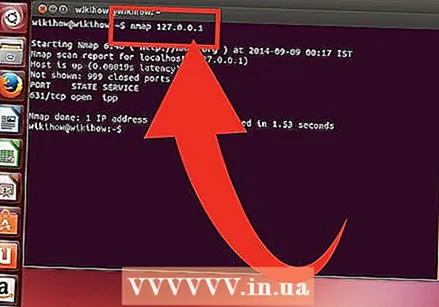

Escaneja les portes del públic objectiu. Per fer una exploració estàndard, escriviu nmap target>. Això farà ping a l'objectiu i escanejarà els ports. Es tracta d’una exploració que es pot detectar fàcilment. Els resultats es mostren a la pantalla. És possible que hàgiu de tornar a desplaçar-vos cap amunt per veure tots els resultats.

Escaneja les portes del públic objectiu. Per fer una exploració estàndard, escriviu nmap target>. Això farà ping a l'objectiu i escanejarà els ports. Es tracta d’una exploració que es pot detectar fàcilment. Els resultats es mostren a la pantalla. És possible que hàgiu de tornar a desplaçar-vos cap amunt per veure tots els resultats. - Depenent de la intensitat i el propòsit de l'exploració, executar un escaneig Nmap pot anar en contra dels termes i condicions del vostre ISP i pot semblar sospitós. Consulteu sempre les lleis del vostre país i el vostre contracte d’ISP abans d’executar exploracions Nmap en objectius diferents de la vostra xarxa domèstica.

Executeu una exploració personalitzada. Podeu utilitzar variables a la línia d'ordres per canviar els paràmetres de l'escaneig, donant com a resultat resultats més detallats o menys detallats. El canvi de les variables d’escaneig canviarà la profunditat de l’escaneig. Podeu afegir diverses variables, separades per un espai. Col·loqueu les variables davant de l'objectiu: variable nmap> variable> objectiu>

Executeu una exploració personalitzada. Podeu utilitzar variables a la línia d'ordres per canviar els paràmetres de l'escaneig, donant com a resultat resultats més detallats o menys detallats. El canvi de les variables d’escaneig canviarà la profunditat de l’escaneig. Podeu afegir diverses variables, separades per un espai. Col·loqueu les variables davant de l'objectiu: variable nmap> variable> objectiu> - -sS - Es tracta d’una exploració sigilosa SYN. Es nota menys que una exploració estàndard, però pot trigar més. Molts tallafocs moderns poden detectar una exploració –sS.

- -sn - Es tracta d’una exploració de ping. Això desactiva l'exploració de ports i només comprova si l'amfitrió està en línia.

- -O - Es tracta d’un escaneig del sistema operatiu. L'exploració intentarà determinar el sistema operatiu objectiu.

- -A - Aquesta variable utilitza alguns dels escaneigs més utilitzats: detecció del sistema operatiu, detecció de versions, escaneig de scripts i traceroute.

- -F - Activa el mode ràpid i redueix el nombre de ports que s’estan escanejant.

- -v - Mostra més informació als resultats, cosa que facilita la lectura.

Executeu l'exploració a un fitxer XML. Podeu enviar els resultats de l'escaneig a un fitxer XML per facilitar-ne la lectura en qualsevol navegador web. Per fer-ho, necessiteu la variable -oX així com donar un nom de fitxer al nou fitxer XML. Una ordre completa pot semblar nmap –oX Scan Results.xml target>.

Executeu l'exploració a un fitxer XML. Podeu enviar els resultats de l'escaneig a un fitxer XML per facilitar-ne la lectura en qualsevol navegador web. Per fer-ho, necessiteu la variable -oX així com donar un nom de fitxer al nou fitxer XML. Una ordre completa pot semblar nmap –oX Scan Results.xml target>. - El fitxer XML es desarà a la vostra ubicació de treball actual.

Consells

- L'objectiu no respon? Col·loqueu el paràmetre "-P0" després de l'escaneig. Això obligarà Nmap a començar a escanejar fins i tot si el programa creu que l'objectiu no existeix. Això és útil si l’ordinador està bloquejat per un tallafoc.

- Us pregunteu com va l'escaneig? Mentre l'escaneig estigui en curs, premeu la barra espaiadora o qualsevol tecla per veure el progrés de Nmap.

- Si l’escaneig sembla durar per sempre (vint minuts o més), afegiu el paràmetre "-F" a l'ordre perquè Nmap només analitzi els ports més utilitzats.

Advertiments

Si sovint executeu exploracions Nmap, tingueu en compte que el vostre proveïdor d’Internet (ISP) pot fer preguntes. Alguns proveïdors d’Internet de cerca busquen regularment el trànsit de Nmap i Nmap no és exactament l’eina més discreta. Nmap és una eina molt coneguda que fan servir els pirates informàtics, de manera que és possible que hagueu d’explicar-ho.

- Assegureu-vos que esteu autoritzat a escanejar l'objectiu. Escanejar www.whitehouse.gov només demana problemes. Si voleu escanejar un objectiu, proveu scanme.nmap.org. Es tracta d’un ordinador de prova, creat per l’autor de Nmap, que pot escanejar-se sense problemes.